系統(tǒng)漏洞檢測(cè)及修復(fù)

系統(tǒng)漏洞包括操作系統(tǒng)本身的安全漏洞,以及運(yùn)行在操作系統(tǒng)紙上的應(yīng)用程序(例如Apache、Nginx、MySQL)的安全漏洞。

對(duì)于部署在騰訊服務(wù)器上的開(kāi)發(fā)者應(yīng)用,騰訊后臺(tái)將對(duì)騰訊服務(wù)器進(jìn)行安全漏洞掃描,可檢測(cè)出包括Apache、Nginx、MySQL等的常見(jiàn)安全漏洞。

下面是漏洞的定義,檢測(cè)方法以及修復(fù)方案。

1. Apache

1.1 UserDir漏洞

名稱:Apache UserDir 漏洞

描述:早期版本的Apache默認(rèn)會(huì)開(kāi)啟UserDir,這個(gè)無(wú)關(guān)功能會(huì)泄露主機(jī)的賬戶名,也可能由于配置不當(dāng)導(dǎo)致敏感文件被下載。

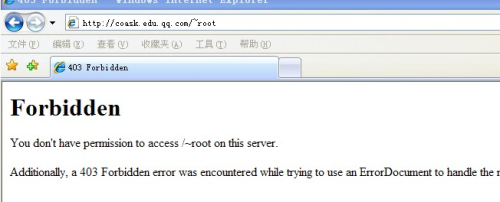

檢測(cè)方法:在瀏覽器里輸入http://ip/~root ,若目錄存在(即HTTP狀態(tài)碼返回403),則說(shuō)明UserDir開(kāi)啟。

如下圖所示:?

修復(fù)方案:

1. 在Apache配置文件中取消UserDir,可能遇到的兩種情況:

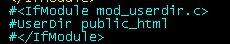

(1)注釋掉以下三行,然后重啟Apache:

(2)如果配置文件中沒(méi)有上圖中所示的三行,則添加(或修改)一行配置:UserDir disable,然后重啟Apache?

2. 升級(jí)到高版本的Apache(2.1.4及以上版本默認(rèn)不開(kāi)啟UserDir)

1.2 目錄瀏覽漏洞

名稱:Apache 目錄瀏覽漏洞

描述:Apache默認(rèn)配置時(shí)允許目錄瀏覽。如果目錄下沒(méi)有索引文件,則會(huì)出現(xiàn)目錄瀏覽,導(dǎo)致文件信息泄露。

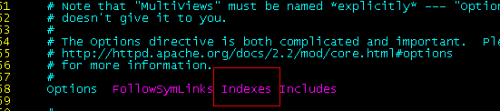

檢測(cè)方法:直接訪問(wèn)目錄,如果能看到目錄下的文件信息,則說(shuō)明存在目錄瀏覽漏洞。?

修復(fù)方案:

在Apache配置文件中,將目錄配置中的“Indexes”刪除,或者改為“-Indexes”,如下圖所示:

1.3 默認(rèn)頁(yè)面泄露漏洞

名稱:Apache 默認(rèn)頁(yè)面泄露漏洞

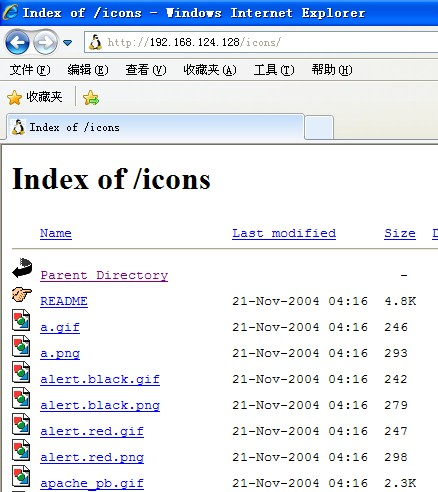

描述:Apache在安裝后存在默認(rèn)目錄/icons/、/manual/

檢測(cè)方法:在瀏覽器里輸入http://IP/icons/,http://IP/manual/,如果能訪問(wèn),則說(shuō)明存在默認(rèn)頁(yè)面泄露漏洞。?

如下圖所示:?

修復(fù)方案:

1. 對(duì)于Apache2,注釋掉Apache配置文件中的目錄配置中的以下兩行:

Alias /icons/ "/usr/share/apache2/icons/"?

AliasMatch ^/manual(?:/(?:de|en|es|fr|ja|ko|ru))?(/.*)?$ "/usr/share/apache2/manual$1"

2. 或者刪除配置文件中的icons、manual兩個(gè)目錄。

2. QHTTP或者其他Web Server

2.1 404頁(yè)面XSS漏洞

名稱:QHTTP 404 頁(yè)面XSS漏洞

描述:低版本的QHTTP在返回404頁(yè)面時(shí),未對(duì)URL進(jìn)行編碼,導(dǎo)致出現(xiàn)XSS漏洞。

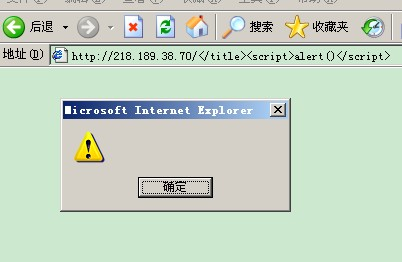

檢測(cè)方法:在瀏覽器里輸入http://ip/xxx.xxx?a=<script>alert(0)</script> ,若出現(xiàn)如下彈框,則說(shuō)明存在XSS漏洞。

修復(fù)方案:升級(jí)QHTTP到2.1及以上版本。升級(jí)版本可能帶來(lái)性能問(wèn)題,開(kāi)發(fā)人員需要進(jìn)行相關(guān)的性能測(cè)試。

2.2 任意文件讀取漏洞

名稱:任意文件讀取漏洞

描述:低版本的Web Server在處理請(qǐng)求時(shí)存在漏洞,會(huì)泄露服務(wù)器上任意文件內(nèi)容。

檢測(cè)方法:在瀏覽器里輸入http://ip/../../../../../etc/passwd,如果能訪問(wèn),則說(shuō)明存在任意文件讀取漏洞。?

修復(fù)方案:如果使用QHTTP,請(qǐng)升級(jí)QHTTP到2.1及以上版本。升級(jí)版本可能帶來(lái)性能問(wèn)題,開(kāi)發(fā)人員需要進(jìn)行相關(guān)的性能測(cè)試。

3. Tomcat

3.1 Tomcat默認(rèn)管理后臺(tái)漏洞

名稱:Tomcat默認(rèn)管理后臺(tái)漏洞

描述:Tomcat在安裝后默認(rèn)能訪問(wèn)到后臺(tái)管理登錄頁(yè)面。

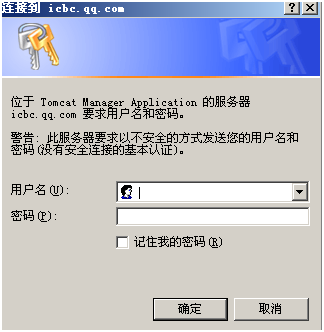

檢測(cè)方法:在瀏覽器里輸入http://ip/manager/html ,若出現(xiàn)如下彈框,則說(shuō)明存在Tomcat默認(rèn)管理后臺(tái)漏洞。

修復(fù)方案:刪除tomcat安裝目錄下webapps下的manager目錄。

3.2 Tomcat默認(rèn)頁(yè)面泄露漏洞

名稱:Tomcat默認(rèn)頁(yè)面泄露漏洞

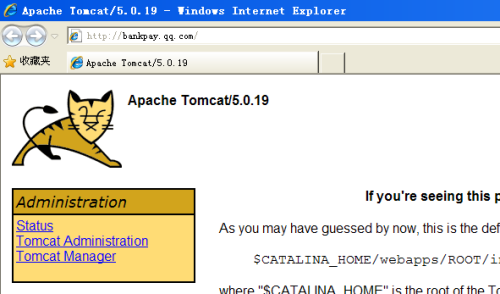

描述:Tomcat在安裝后存在默認(rèn)頁(yè)面。

檢測(cè)方法:直接訪問(wèn)Tomcat的默認(rèn)頁(yè)面,若出現(xiàn)如下頁(yè)面,則說(shuō)明存在默認(rèn)頁(yè)面泄露漏洞。

修復(fù)方案:刪除這些與運(yùn)營(yíng)環(huán)境無(wú)關(guān)的目錄。

4. Nginx

4.1 遠(yuǎn)程溢出漏洞

名稱:Nginx遠(yuǎn)程溢出漏洞

描述:低版本的nginx存在遠(yuǎn)程溢出漏洞(詳見(jiàn)?http://www.kb.cert.org/vuls/id/180065?的說(shuō)明)。

檢測(cè)方法:0.8.15, 0.7.62, 0.6.39, 0.5.38以下版本均存在此漏洞。

修復(fù)方案:升級(jí)nginx到0.8.15+/0.7.62+/0.6.39+/0.5.38+以上,或者安裝官方補(bǔ)丁(?http://nginx.org/download/patch.180065.txt)。

注:安裝補(bǔ)丁后,Nginx的版本號(hào)不會(huì)變,因此騰訊安全掃描系統(tǒng)可能仍然會(huì)發(fā)安全漏洞告警。

4.2 目錄瀏覽漏洞

名稱:Nginx目錄瀏覽漏洞

描述:如果開(kāi)啟nginx的目錄瀏覽,會(huì)泄露目錄下的文件信息。

檢測(cè)方法:直接訪問(wèn)目錄,如果能看到目錄下的文件信息,則說(shuō)明存在目錄瀏覽漏洞。

修復(fù)方案:不要啟用nginx的目錄瀏覽。

5. MySQL

5.1 空口令/弱口令漏洞

名稱:MySQL空口令/弱口令漏洞

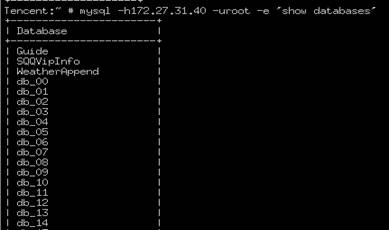

描述:MySQL服務(wù)器未設(shè)置root賬號(hào)口令或者某個(gè)賬號(hào)使用了簡(jiǎn)單的口令,導(dǎo)致可以遠(yuǎn)程不使用口令連接或者很容易猜測(cè)到賬號(hào)口令。

檢測(cè)方法:使用MySQL客戶端以空口令登錄或者賬號(hào)/口令形式進(jìn)行猜解,如果能夠登錄,則表示存在MySQL空口令/弱口令漏洞。如下圖所示:

修復(fù)方案:在MySQL中為賬號(hào)加一個(gè)安全的口令。一個(gè)安全的口令應(yīng)該包含以下四項(xiàng)中的三項(xiàng):

(1)大寫(xiě)字母

(2)小寫(xiě)字母

(3)特殊字符

(4)數(shù)字

6. FTP

6.1 FTP匿名登錄漏洞

名稱:FTP匿名登錄漏洞

描述:FTP Server允許匿名登錄(使用ftp或者anonymous用戶,密碼為空),可能會(huì)泄露一些敏感信息。

檢測(cè)方法:FTP登錄時(shí)使用anonymous/ftp賬戶,如果登錄成功,則表示存在FTP匿名登錄漏洞。

修復(fù)方案:配置FTP Server為禁止匿名登錄。以vsftp2.2.0為例,需按照如下說(shuō)明修改配置文件:

(1)將anonymous_enable值改為為NO(如果沒(méi)有這一行,加上anonymous_enable=NO即可)。

(2)添加local_enable=YES(開(kāi)啟本地用戶訪問(wèn))。

7. Oracle

7.1 空口令漏洞

名稱:Oracle空口令漏洞

描述:Oracle服務(wù)器未設(shè)置管理賬號(hào)口令,導(dǎo)致可以遠(yuǎn)程不使用口令控制Oracle Server。

檢測(cè)方法:使用Oracle客戶端以空口令登錄,如果能夠登錄,則表示存在Oracle空口令漏洞。

修復(fù)方案:在MySQL中為賬號(hào)加一個(gè)安全的口令。一個(gè)安全的口令應(yīng)該包含以下四項(xiàng)中的三項(xiàng):

(1)大寫(xiě)字母

(2)小寫(xiě)字母

(3)特殊字符

(4)數(shù)字

8. PHPMyAdmin

8.1 空口令漏洞

名稱:PHPMyAdmin空口令漏洞

描述:PHPMyAdmin沒(méi)有設(shè)置口令,任何人都可以控制數(shù)據(jù)庫(kù)。

檢測(cè)方法:訪問(wèn)http://IP/PHPMyAdmin,如果能夠訪問(wèn),則表示存在PHPMyAdmin空口令漏洞。

修復(fù)方案:在PHPMyAdmin中為賬號(hào)加一個(gè)安全的口令。一個(gè)安全的口令應(yīng)該包含以下四項(xiàng)中的三項(xiàng):

(1)大寫(xiě)字母

(2)小寫(xiě)字母

(3)特殊字符

(4)數(shù)字

9. Linux

9.1 默認(rèn)口令漏洞

名稱:默認(rèn)口令漏洞

描述:初始密碼需要經(jīng)常更改,否則可能導(dǎo)致賬號(hào)被他人利用。

'修復(fù)方案:經(jīng)常修改密碼,且密碼應(yīng)該遵循強(qiáng)密碼原則,至少包含以下四項(xiàng)中的三項(xiàng):

(1)大寫(xiě)字母

(2)小寫(xiě)字母

(3)特殊字符

(4)數(shù)字

9.2 Samba任意用戶訪問(wèn)漏洞

名稱:Samba任意用戶訪問(wèn)漏洞

描述:在配置Samba Server的時(shí)候,未進(jìn)行用戶身份進(jìn)行控制,導(dǎo)致任何人可以訪問(wèn)。

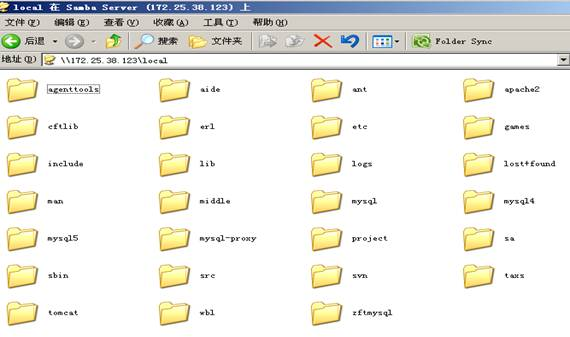

檢測(cè)方法:以SMB協(xié)議連接服務(wù)器,如果可以訪問(wèn),則表示存在Samba任意用戶訪問(wèn)漏洞。如下圖所示:?

修復(fù)方案:為Samba Server添加一個(gè)安全的口令。一個(gè)安全的口令應(yīng)該包含以下四項(xiàng)中的三項(xiàng):

(1)大寫(xiě)字母

(2)小寫(xiě)字母

(3)特殊字符

(4)數(shù)字

9.3 高危端口/服務(wù)開(kāi)放漏洞

名稱:高危端口/服務(wù)開(kāi)放漏洞

描述:

1. 高危端口:

(1)關(guān)于CVM對(duì)外提供服務(wù)的外網(wǎng)端口:

當(dāng)CVM以域名:外網(wǎng)端口方式提供外網(wǎng)服務(wù)時(shí),需要將CVM和域名以及外網(wǎng)端口綁定,能夠綁定的外網(wǎng)端口為80,443,843,8000 - 8010。外網(wǎng)訪問(wèn)CVM時(shí)只能訪問(wèn)CVM的上述外網(wǎng)端口。

除這些默認(rèn)開(kāi)通的端口以外的其他端口都屬于高危端口,可能帶來(lái)安全隱患,不予開(kāi)通。?

(2)關(guān)于CVM訪問(wèn)外網(wǎng)的端口:

如果需要訪問(wèn)外網(wǎng)的IP:端口,需要先將CVM和域名綁定,然后提交外網(wǎng):IP端口需求(申請(qǐng)方式詳見(jiàn)這里),符合接入要求后由騰訊人工操作開(kāi)通。?

2. 高危服務(wù):

目前以下服務(wù)屬于高危服務(wù),禁止對(duì)外開(kāi)放,不能申請(qǐng):

SSH,Telnet,X-windows,Rlogin,ms-rpc,SNMP, FTP,TFTP,RPC,MS-RPC,NetBios,MS-SMB,MS-SQL,MYSQL, memcache,proxy類服務(wù)(http-proxy, ftp-proxy,ccproxy-http), rsync,nfs 。?

修復(fù)方案:禁止對(duì)外使用高危服務(wù)。CVM訪問(wèn)外網(wǎng)的端口,使用前需申請(qǐng)。

未通過(guò)申請(qǐng)或?qū)徟_(kāi)放高危端口/服務(wù)屬于一級(jí)違規(guī),將受到相應(yīng)處罰。